금융 회사를 위한 클라우드 이용 가이드

금융부분 클라우드 규제 개선의 역사

2015 금융회사의 ‘정보처리 업무 제 3자 위탁 ‘ 허용 à 물리적 망 분리, 전산실 물리적 위치 요건 때문에 여전히 퍼블릭 클라우드 이용 불가

2016 비중요정보처리 시스템에 물리적 망 분리, 전산실 국내 설치 적용 예외 à 퍼블릭 클라우드 이용 가능 해짐

2019 중요정보 처리 시스템에 물리적 망 분리 예외 à 단, 국내 소재 클라우드만 우선 허용 à 국내리전이라면 애저/ aws도 이용가능

금융권 클라우드 이용 규제의 종류/ 구조

1. 전자금융 거래법 – 시행령

2. 전자금융 감독 규정 – 시행세칙 / 금융회사의 정보처리 업무 위탁에 관한 규정

è 전자금융 감독 규정 14조 2에 명시

3. 금융분야 클라우드 컴퓨팅 서비스 이용 가이드

4. 금융분야 클라우드 컴푸팅 서비스 제공자 안전성 평가 안내서

è CSP 안전성 평가 (클라우드 서비스 프로바이더)

è 취지 금융회사/전자금융 업자가 클라우드 서비스 제공자가 제공하는 서비스에 관한 보안수준의 적정성 여부를 점검하고 확인하기 위함

è 평가주체 : 기본적으로 금융회사가 수행주체이며 금융회사 요청시 침해대응 기관이 평가를 지원

è 평가대상 : 상용 클라우드 컴퓨팅 서비스

è 평가항목 : 109개 기본보호조치+32개 금융부문 추가 보호조치 = 141개 항목

è 기본보호조치의 경우 CSP가 획득한 국내/외 보안인증 여부에 따라 생략가능 (aws의 경우 서울리전에 대해 mtcs 인증 획득)

è 평가결과 공유 : 현행은 CSP 평가를 마친 금융사가 타 금융사에 해당 CSP 평가 결과를 공유 가능 à 앞으로 이는 금융보안원이 CSP에 대한 대표평가 시행하여 금융 보안원이 평가결과 공유예정

중요 업무/ 비중요 업무의 금감원 보고 의무

중요 정보

1) 개인신용 정보 및 고유식별 정보

2) 전자금융감독규정 제 14조의 2에 따라

3) 전자금융거래의 안전성, 신뢰성에 중대한 영향을 미치는 경우

4) 이 경우, 긍융사는 실제 클라우드를 이용하려는 날의 7영업일 이전에 금융감독원 디지털 금융 감독국에 클라우드 이용보고 필요.

비중요 정보

1) 개인 신용정보 및 고유식별 정보가 아닌 정보 (금융사 직원들의 HR 정보)

2) 정보처리 위탁규정 제 7조에 따라

3) 금감원 각 금융기관 담당 부서에 정보처리 위수탁 보고를 해야

4) 금융거래의 내용이 누구의 것인지를 알 수 없는 금융거래정보를 포함한 경우, 실제 클라우드 이용 10영업일 이내 금융감독원에 보고-3항

5) 금융거래정보를 포함하지 않은 경우, 반기별로 보고-4항 (다만 전자금융업자가 위탁하는 경우는 제외)

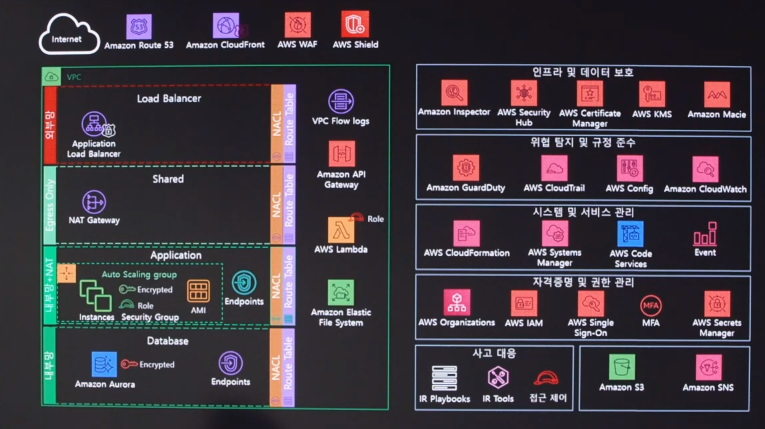

안전한 클라우드를 위한 7가지 아키텍쳐 구성 원칙

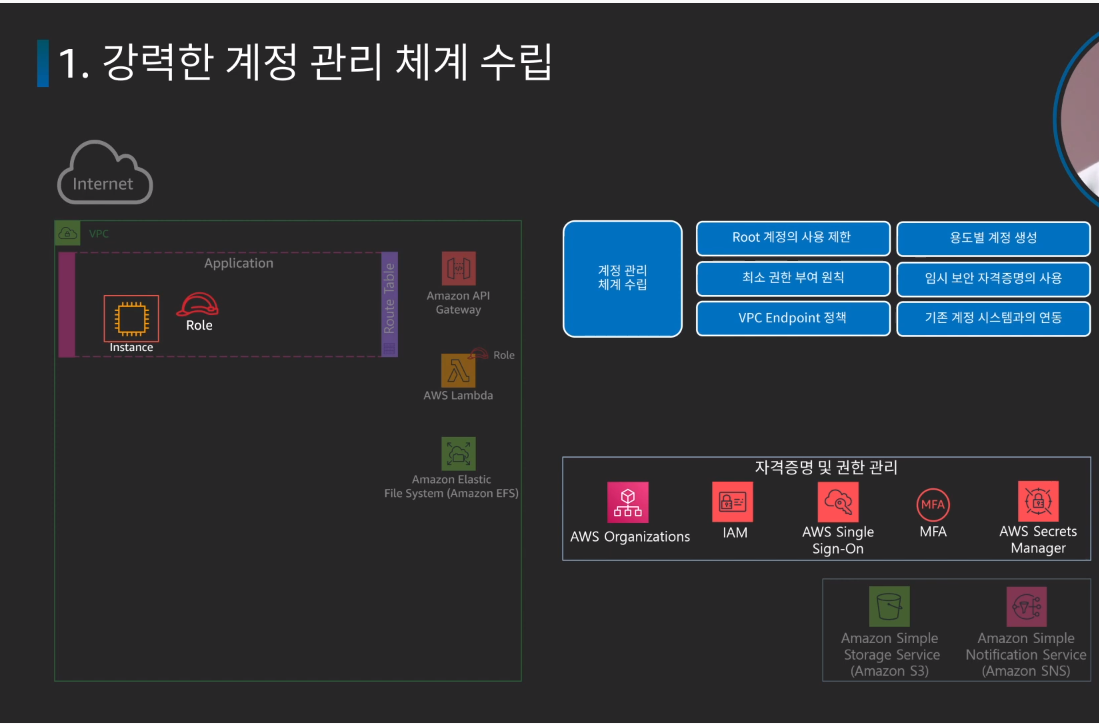

- 강력한 계정 관리 체계 수립

루트계정의 사용 제한

용도별 계정 생성

최소권한부여 원칙

Iam 역할과 같은 임시보안 자격증명의 사용

Vpc endpoint 정책

기존 계정 시스템과의 연동

--> AWS single sign on, IAM, AWS Secrets Manager 과 같은 AWS의 서비스

- 책임 추적성 확보

n 클라우드 트레일의 활성화

n 로그 무결성 확보

n 시스템 로그 수집

n 관리/ 데이터 이벤트 수집

n 로그 수집 통합

n 자동화된 분석

u 위협탐지 및 규정 준수 : AWS Cloud Trail(이력관리), AWS Config(규제 설정, 규제사항 위반 자동탐지), Amazon CloudWatch

- 각 계층별로 보안을 구성

n Security Group

n NCAL

n AWS WAF

n VPC Endpoint

n 서브넷/라우팅 정책

n DDos 방어 아키텍쳐

u Virtual Private Cloud 논리적으로 완전히 분리, 해당 PC안에서 외부망/ 내부망 분리 가능

u 여러 서브넷 분리

u à 각 서브넷에 NACL 적절하게 적용하여 각각 접속하도록 만듦

u à 외부망, 내부망, 단방향 내부망과 같이 개별적으로 설정

l AWS Shield, AWS WAF 가 핵심

l 쉴드 어드밴스드는 디도스 공격 방어 아키텍쳐

- 모범사례를 자동화하여 구현

n AWS WAF Automation 와프적용의 자동화 쉽고 편리한 와프적용

n Service Catalog

n Step Function

n IAM 정책 설정 위임

n Security Group 감사

n AWS Config

u Amazon Inspctor 취약점 주기적으로 점검가능

u AWS CloudFormation

- 전송 중/ 저장 시 데이터 보호

n TLS/SSH 암호화

n AWS Encryption SDK

n 봉투 암호화 적용

n EBS 암호화

n 버킷 암호화

n Client Side 암호화 à AWS KMS 적용하면 가능

u SSH암호화/ 로드밸런서에 ACM을 연결하여 TLS로 암호화된 채널 구성가능

- 사용자의 개입을 최소화(사용자의 실수나 악의적인 접근을 원천차단)

n Systems Manager Automation à 개발과 배포에 있어서 자동화를 통한 사용자 개입 최소화

n 보안위협 탐지 자동화

n 침해 사고 대응 자동화

n DevSecOps à 데브옵스 + 시큐리티

n Golden Image 관리 à 아마존에는 아마존 머신 이미지AMI 라는 서비스가 있음. 이 중에 많이 쓰는 이미지를 골든 이미지라고 하여 관리

n CI/CD

u AWS Systems Manager, AWS Code Services, Event, AWS Lambda

- 보안 사고에 대한 대응 체계 수립

n 침해사고 대응 훈련

n 클라우드 위협 탐지 서비스

n 보안위협 정보 통합

n 주요 보안 위협에 대한 플레이북

n 저장 데이터에 대한 분류

n 자동화된 대응 체계

u 인프라, 데이터 보호 : AWS Security Hub, Amazon Macie,

u 위협 탐지 및 규정 준수 : Amazon GuardDuty

u 사고대응 : IR Playbooks. IR Tools, 접근제어